دانلود مقاله کاربرد های شبکه های ادهاک Ad Hoc Network

|

||||||||||||||

دانلود مقاله کاربرد های شبکه های ادهاک Ad Hoc Network . فهرست مطالب : فصل۱: ۱٫۱٫مقدمه ۲٫۱٫معرفی انواع شبکه های ادهاک ۵٫۱٫سیستمهای مبتنی برتکنولوژی بیسیم ۶٫۱٫قوانین و محدودیت های شبکه های بیسیم ۷٫۱٫دسترسی به اینترنت درشبکه های بیسیم ۸٫۱٫روشهای ارتباطی درشبکه های بیسیم indoor 1.8.1.روش outdoor2.8.1. روش ۹٫۱٫معماری شبکه های بیسیم

فصل۲: ۱٫۲٫امنیت در شبکه های بیسیم ۲٫۲٫منشاضعف امنیتی در شبکه های بیسیم ۳٫۲٫سه روش امنیتی درشبکه های بیسیم ۴٫۲٫انواع حملات برشبکه های بیسیم ۵٫۲٫روش مقابله باحمله لانه کرمی ۶٫۲٫نحوه ارایش کلیدها در شبکه های بیسیم

فصل۳: ۱٫۳٫پروتکل های مسیریابی Table driven2.3.پروتکل On demand3.3.پروتکل ۴٫۳٫پروتکلهای امن پیشنهادی درشبکه های بیسیم Sead 1.4.3پروتکل Ariadne 2.4.3پروتکل Aran 3.4.3.پروتکل Saodv4.4.3. پروتکل

فصل۴: درشبکه های ادهاکbluetooth1.4. ۲٫۴٫باند عملیاتی ۳٫۴٫محدوده ابزار ۴٫۴٫مزایای استفاده ۵٫۴٫مشخصات امنیتی

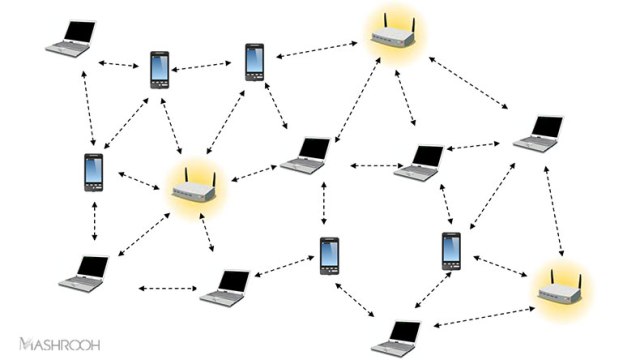

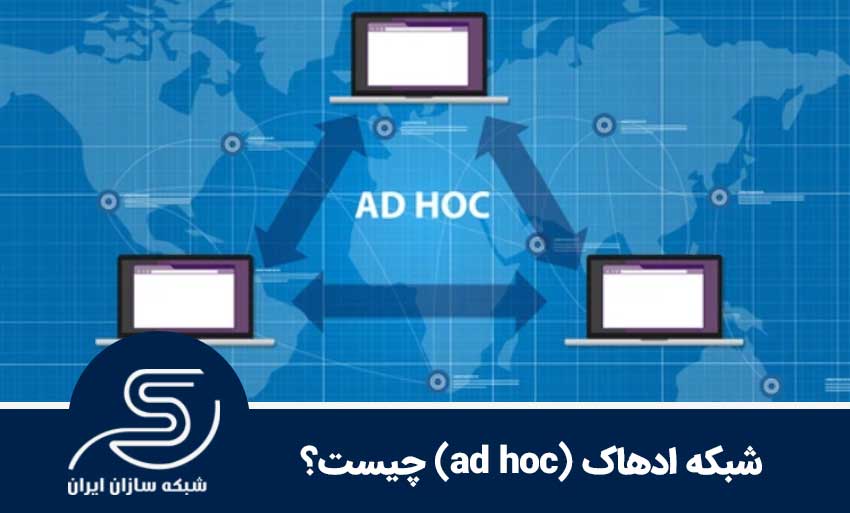

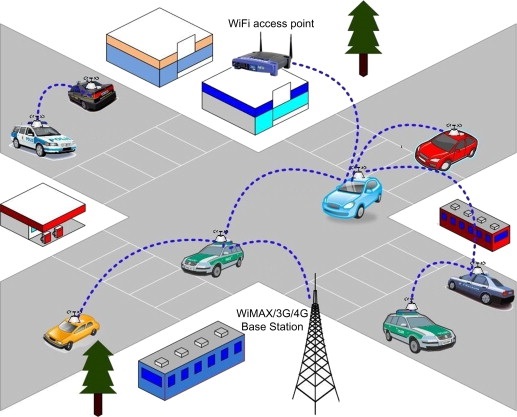

فصل ۵: ۱٫۵٫نحوه همکاری گره ها درشبکه و مکانیزم های پیاده سازی ۲٫۵٫ روشهای همکاری مبتنی بر قیمت یا پول مجازی ۳٫۵٫ روشهای همکاری مبتنی براعتبار( شهرت) ۱٫۳٫۵٫مکانیزم Watchdog and pathrater ۲٫۳٫۵٫مکانیزم CONFIDANT ۳٫۳٫۵٫مکانیزم CORE ۴٫۳٫۵٫مکانیزم OCEAN ۵٫۳٫۵٫ مکانیزم SORI نتیجه گیری .  دانلود مقاله کاربرد های شبکه های ادهاک Ad Hoc Network . بخش هایی از این مقاله : ۱٫۱٫مقدمه نیاز روز افزون به پویایی کارها ، استفاده از تجهیزاتی مانند تلفن همراه ، پیجرها و …بواسطه وجود شبکه های بی سیم امکان پذیر شده است. اگر کاربر یا شرکت یا برنامه کاربردی خواهان آن باشد که داده و اطلاعات مورد نیاز خود را به صورت متحرک در هر لحظه در اختیار داشته باشند. شبکههای بسیسم ادهاک ، شامل مجموعهای از گرههای توزیع شدهاند که با همدیگر به طور بی سیم ارتباط دارند. نودها میتوانند کامپیوتر میزبان یا مسیریاب باشند. نودها به طور مستقیم بدون هیچگونه نقطه دسترسی با همدیگر ارتباط برقرار میکنند و سازمان ثابتی ندارند و بنابراین در یک توپولوژی دلخواه شکل گرفتهاند. هر نودی مجهز به یک فرستنده و گیرنده میباشد. مهمترین ویژگی این شبکهها وجود یک توپولوژی پویا و متغیر میباشد که نتیجه تحرک نودها میباشد. نودها در این شبکهها به طور پیوسته موقعیت خود را تغییر میدهند که این خود نیاز به یک پروتکل مسیریابی که توانایی سازگاری با این تغییرات را داشته، نمایان میکند. مسیریابی و امنیت در این شبکه از چالشهای امروز این شبکه هاست. شبکههای بی سیم ادهاک خود بر دو نوع میباشند: شبکههای حسگر هوشمند و شبکههای موبایل ادهاک. در مسیریابی در شبکههای ادهاک نوع حسگر سختافزار محدودیتهایی را بر شبکه اعمال میکند که باید در انتخاب روش مسیریابی مد نظر قرار بگیرند ازجمله اینکه منبع تغذیه در گرهها محدود میباشد و در عمل، امکان تعویض یا شارژ مجدد آن مقدور نیست؛ لذا روش مسیریابی پیشنهادی در این شبکهها بایستی از انرژی موجود به بهترین نحو ممکن استفاده کند یعنی باید مطلع از منابع گره باشد و اگر گره منابع کافی نداشت بسته را به آن برای ارسال به مقصد نفرستد. شبکه های Ad-hoc نیز مانند بسیاری از شبکه های بی سیم و سیمی برای انجام و کارکرد صحیح اعمال شبکه که در اینجا شامل مسیریابی، جلورانی بسته های داده، نگهداری و به روز رسانی اطلاعات مسیریابی است، به امنیت نیازمند هستند. در واقع امنیت شرط لازم برای عملکرد درست اعمال شبکه است و بدون نبود آن تضمینی برای انجام صحیح این اعمال وجود ندارد و مهاجمان به راحتی می توانند یکپارچگی شبکه را بر هم بزنند. سیاستی که در این راستا تدبیر می شود آن است که اعتماد کامل به گره های شبکه برای انجام اعمال حیاتی شبکه کاری عبث و بیهوده است و این رابطه اعتماد تنها در برخی از سناریوهای شبکه Ad-hoc قابل فرض است. مثلا در یک شبکه Ad-hoc که گره های آن سربازان یک گروهان باشند می توان از قبل، یعنی پیش از شروع عملیات، کلیدهای متقارن مشترک و یا کلیدهای عمومی افراد (بسته به نوع رمزنگاری متقارن یا نامتقارن) را با یکدیگر مبادله کرد. ولی مشکلات و محدودیتهای دیگری همچنان باقی می ماند. از جمله اینکه چنین شبکه ای نمی تواند امنیت را برای قرارگیری افزایشی تامین کند. چرا که گره های جدیدی که می خواهند در شبکه قرار گیرند باید به نوعی خود را به گره های دیگر معرفی کنند و احراز اصالت متقابل برای همه آنها بتواند، صورت بگیرد. با توجه به بحثهای اخیر می توان چنین برداشت کرد که گره های شبکه Ad-hoc برای انجام مدیریت کلید به یک محیط مدیریت شده نیاز دارند. در واقع باید یک یا چند مرکز معتمد وجود داشته باشند تا گره های تازه وارد را در شبکه ثبت کنند و گره های مخرب را از شبکه خط بزنند و بدین ترتیب امنیت شبکه مورد نظر را بر اساس گره های سالم موجود تامین کنند، چرا که گره های مخرب در لیست ابطال قرار گرفته اند. منظور از کارکرد صحیح اعمال شبکه این است که هر گره ای از شبکه به وظایف خود مبنی بر جلورانی بسته ها و مسیریابی به درستی عمل کند و در این عملیاتها به خوبی با دیگر گره ها همکاری و مشارکت کند. یعنی اینکه در نهایت اعمال شبکه بین گره ها به صورت منصفانه تسهیم شود. با توجه به ماهیت ذاتی شبکه های Ad-hoc بسادگی می توان چنین برداشت کرد که عملکرد شبکه شدیدا وابسته به رفتار گره های شبکه می باشد. یعنی اگر گره ای وظایفش را به درستی انجام ندهد، بازده عملکرد شبکه به شدت افت میکند و تبادل اطلاعات حیاتی ممکن است به خطر افتد. بر این اساس در برخی از مدلهای برای پیداکردن گره خرابکار به انجام اعمالی چون ردیابی ، نگهبانی و دیده بانی نیاز است که خود محتاج پردازش ارتباطاتی بالا می باشد که هم انرژی می طلبد و هم پهنای باند و حافظه. در نتیجه در شبکه های بی سیم چون Ad-hoc نمی توان از پروتکلهای شبکه های بی سیم چون BGP استفاده کرد هم از جهت محدودیت پردازش ارتباطاتی و هم از این جهت که توپولوژی شبکه دایما در حال تغییر است. ۲٫۱٫معرفی انواع شبکههای ادهاک شبکههای ادهاک عمر ۷۰ ساله دارند و به دلایل نظامی به وجود آمدند. یک مثال کلاسیک از شبکههای ادهاک، شبکه جنگندههای جنگ و پایگاههای موبایل آنها در میدان جنگ میباشد. بعداً مشخص شد در قسمتهای تجاری و صنعتی نیز میتوانند مفید واقع شوند. این شبکهها شامل مجموعهای از گرههای توزیع شدهاند که بدون پشتیبانی مدیریت مرکزی یک شبکهٔ موقت را میسازند. طبیعیترین مزیت استفاده از این شبکهها عدم نیاز به ساختار فیزیکی و امکان ایجاد تغییر در ساختار مجازی آنهاست. این ویژگیهای خاصی که دارند پروتکلهای مسریابی و روشهای امنیتی خاصی را میطلبد. شبکههای حسگر هوشمند: متشکل از چندین حسگر هستند که در محدوده جغرافیایی معینی قرار گرفتهاند. هر حسگر دارای قابلیت ارتباطی بی سیم و هوش کافی برای پردازش سیگنالها و امکان شبکه سازی است. شبکههای موبایل ادهاک :مجموعه مستقلی شامل کاربرین متحرک است که از طریق لینکهای بی سیم با یکدیگر ارتباط برقرار میکنند. برای اتفاقات غیر قابل پیش بینی اتصالات و شبکههای متمرکز کارا نبوده و قابلیت اطمینان کافی را ندارند. لذا شبکههای ادهاک موبایل راه حل مناسبی است، گرههای واقع در شبکههای ادهاک موبایل مجهز به گیرنده و فرستندههای بی سیم بوده و از آنتنهایی استفاده میکنند که ممکن است از نوع Broad cast و یا peer to peer باشند. ۳٫۱٫کاربردهای شبکه ادهاک به طور کلی زمانی که زیرساختاری قابل دسترس نیست و ایجاد و احداث زیرساختار غیرعملی بوده و همچنین مقرون به صرفه نباشد، استفاده از شبکه ادهاک مفید است. از جمله این کاربردها میتوان به موارد زیر اشاره نمود : شبکههای شخصیتلفنهای سلولی، کامپیوترهای کیفی، ساعتهای مچی، ear phone و کامپیوترهای wearable محیطهای نظامی o سربازها و تانکها و هواپیماها o در نبردهایی که کنترل از راه دور صورت میگیرد o برای ارتباطات نظامی o توانایی باقی ماندن در میدان منازعهمحیطهای غیرنظامی o شبکه تاکسی رانی o اتاقهای ملاقات o میادین یا ورزشگاههای ورزشی o قایقها، هواپیماهای کوچک o کنفرانسها جلساتعملکردهای فوری o عملیات جستجو و نجات o موقعیتهای امدادی برای حادثههای بد و فوری o برای ترمیم و بدست آوردن اطلاعات در حوادث بد و غیرمترقبه مانند وقوع بلایای طبیعی چون سیل و طوفان و زلزلهمحیطهای علمیدر محیطهای علمی و تحقیقاتی در برخی از مناطق که دانشمندان برای نخستین بار اقدام به بررسی میکنند، به علت عدم وجود زیرساختار، شبکه ادهاک بسیار مفید میباشد. Sensor websیک دسته مخصوص از شبکههای ادهاک را میتوان Sensor webs دانست. شبکهای از گرههای حسگر که یک گره، سیستمی است که دارای باتری میباشد. توانایی مخابره بی سیم محاسبات و حس کردن محیط در آن وجود دارد. نقش آن مانیتور کردن و تعامل با محیط و دنیای اطراف است. کاربردهای آن شامل آزمایشات اقیانوسی و فضایی میباشد. ۴٫۱٫خصوصیات شبکههای ادهاک شبکههای بی سیم دارای نیازمندیها و مشکلات امنیتی ویژهای هستند. این مشکلات ناشی از ماهیت و خواص شبکههای بی سیم است که در بررسی هر راه حل امنیتی باید به آنها توجه نمود: ۵٫۱٫سیستم های مبتنی بر تکنولوژی بی سیم adhoc با گسترش شهرها و بوجود آمدن فاصله های جغرافیایی بین مراکز سازمان ها و شرکت ها و عدم رشد امکانات مخابراتی با رشد نیاز ارتباطی داخل کشور ، یافتن راه حل و جایگزین مناسب جهت پیاده سازی این ارتباط شدیدا احساس می شود که در این زمینه سیستم های مبتنی بر تکنولوژی بی سیم انتخاب مناسبی می باشد.

الف .سیستمPAN یا Personal Arean Network : سیستم های بی سیم که دارای برد و قدرت انتقال پایین هستند را شامل می شود که این ارتباط غالبا بین افراد برقرار می شود. نمونه این تکنولوژی در سیستم ها Infrared برای ارتباط نقطه به نقطه دو شخص و یا Bluethooth برای ارتباط یک نقطه به چند نقطه جهت ارتباط یک شخص به چند شخص می باشد. استاندارد مورد استفاده در این محدوده کاربرد IEEE 802.15 می باشد. ب.سیستمLAN یا Local Area Netwok : در این دسته بندی سیستم های بی سیم از استاندارد IEEE 802.11 استفاده می کنند. این محدوده کاربری معادل محدوده شبکه های LAN باسیم بوده که برپایه تکنولوی بی سیم ایجاد شده است. ج.سیستمMAN یا Metropolitan Area Netwok : سیستم های بی سیم از استاندارد IEEE 802.16 استفاده می کنند. محدوده پوشش فراتر از محدوده LAN بوده و قالبا چندین LAN را شامل می شود. سیستم های WIMAX اولیه مبتنی بر این استاندارد هستند. د.سیستمWAN یا Wide Area Netwok :  دانلود مقاله کاربرد های شبکه های ادهاک Ad Hoc Network . فایل کامل این تحقیق ۹۲ صفحه بصورت ورد WORD قابل ویرایش می باشد.

جهت سفارش لطفا اطلاعات زير را تکميل نماييد :

|

||

توجه مهم :

*دوست عزیز در صورت نداشتن رمز پویا یا قطع بودن درگاه بانکی ، لطفا نام پروژه درخواستی خود را جهت هماهنگی برای دریافت شماره کارت واریزی و دریافت لینک دانلود، به واتساپ پشتیبانی سایت ۰۹۳۹۲۷۶۱۶۳۰ ارسال کنید *(از ساعت ۸ الی ۲۳)

سایر مطالب مرتبط:

- حل پازل ۸ تایی توسط الگوریتم *A آ استار A Star با کدهای سی شارپ

- دانلود مقاله الگوریتم های رمزنگاری

- پروتکل های مسیریابی

- دانلود مقاله شبکه های نظیر به نظیر و امنیت و قابلیت اعتماد در این شبکه ها

- بررسی ویندوز سرور ۲۰۰۳ و امنیت ویندوز سرور ۲۰۰۳

- مقاله هوش مصنوعی

- مقاله آشنایی با زبان سی پلاس پلاس ++C

- برنامه ها و سیستم های توزیع شده

- مقاله آشنایی با پایگاه داده SQL-Server

- مقاله بررسی مایکروسافت ویندوز سرور ۲۰۰۳ و ۲۰۰۸

Related posts

- حل پازل ۸ تایی توسط الگوریتم *A آ استار A Star با کدهای سی شارپ (0)

- طراحی سایت بیمارستان با سی شارپ و پایگاه داده SQL-Server (0)

- طراحی سایت استخر ورزشی و رزرو بلیط با سی شارپ و SQL-Server (0)

- پروژه شبیه سازی مشاور املاک توسط نرم افزار Arena (0)

- پروژه شبیه سازی سیستم سوپر مارکت توسط نرم افزار Arena (0)

:

:

دیدگاهتان را بنویسید