دانلود مقاله رمزنگاری و پنهان نگاری (نهان نگاری) در تصاویر

|

||||||||||||||

دانلود مقاله رمزنگاری و پنهان نگاری (نهان نگاری) در تصاویر .

فهرست مطالب : فصل اول-پنهان نگاری یا استگانوگرافی ۱-۱ مقدمه ۱-۲ آموزش پنهاننگاری یا استگانوگرافی ۱-۳ روش انجام کار ۱-۴ نهان نگاری و اصول رمزنگاری ۱-۴-۱ رمزنگاری، پنهاننگاری، کدگذاری ۱-۴-۲ اصول ششگانه کرکهف ۱-۴-۳ رمزنگاری پیشرفته ۱-۵ پروتکل رمزنگاری ۱-۵-۱ الگوریتم رمزنگاری ۱-۵-۲ رمزنگاری کلید متقارن ۱-۵-۳ رمزنگاری کلید نامتقارن ۱-۵-۴ مقایسه رمزنگاری کلید متقارن و کلید نامتقارن ۱-۶ تجزیه و تحلیل رمز ۱-۷ رمزهای جانشینی ۱-۸ افزونگی ۱-۹ تازگی پیامها ۱-۱۰ رمزنگاری به صورت سختافزاری ۱-۱۱ الگوریتمهای کلید عمومی

فصل دوم-نهاننگاری داده در پیام کوتاه متنی ۲-۱ اصول نهان نگاری در پیام کوتاه ۲-۳ پیشینهی کار ۲-۴ استفاده از تصاویر dithered ۲-۵ روش جابجا کردن کلمات و سطرها ۲-۵-۱ تغییر دو بیت در هر بلوک ۲-۵-۲ تغییر یک بیت در هر بلوک ۲-۶ الگوریتم پیشنهادی ۲-۷ مزایا و معایب ۲-۸ نتایج عملی ۲-۹ نتیجهگیری فصل سوم-بررسی سیستمهای نهاننگاری تصاویر مبتنی بر حوزههای تبدیل دو بعدی ۳-۱ کاربرد نرم افزار MATLAB در نهان نگاری فصل چهارم-شیوههای جدید در نهاننگاری مقاوم داده در تصاویر JPEG ۴-۱ مروری بر شبیه سازی موردی ۴-۲ بررسی الگوریتم نهان نگاری در تصاویر ۴-۳ معرفی شیوه ارائه شده در نهاننگاری داده در تصاویر JPEG ۴-۴ شبیهسازی ۴-۵ پیادهسازی ۴-۶ شرح برنامه ۴-۷ ارزیابی پیادهسازی ۴-۸ نتایج اجرای برنامه ۴-۹ سورس کدهای پروژه پنهان نگاری در تصویرنتیجهگیری مراجع

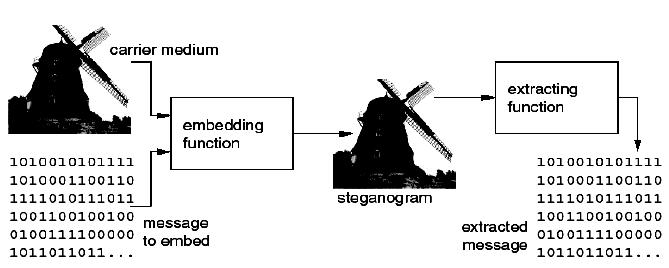

////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////// چکیده : پنهاننگاری یا استگانوگرافی هنر برقراری ارتباط پنهانی است و هدف آن پنهان کردن ارتباط به وسیله قرار دادن پیام در یک رسانه پوششی است به گونهای که کمترین تغییر قابل کشف را در آن ایجاد نماید و نتوان موجودیت پنهان در رسانه را حتی به صورت احتمالی آشکار ساخت. پنهاننگاری خود شاخهای از دانشی به نام ارتباطات پوشیده است. دانش ارتباطات پوشیده خود شامل چندین شاخه از جمله رمزنگاری، نقشنگاری و … میباشد. کلمات کلیدی : نهان نگاری/ رمز نگاری/ نهان نگالری در تصاویر/ استگانوگرافی/ نقش نگاری تصاویر

پنهان نگاری یا استگانوگرافی ۱-۱ مقدمه پنهاننگاری یا استگانوگرافی هنر برقراری ارتباط پنهانی است و هدف آن پنهان کردن ارتباط به وسیله قرار دادن پیام در یک رسانه پوششی است به گونهای که کمترین تغییر قابل کشف را در آن ایجاد نماید و نتوان موجودیت پنهان در رسانه را حتی به صورت احتمالی آشکار ساخت. پنهاننگاری خود شاخهای از دانشی به نام ارتباطات پوشیده است. دانش ارتباطات پوشیده خود شامل چندین شاخه از جمله رمزنگاری، نقشنگاری و … میباشد. ۱-۲ آموزش پنهاننگاری یا استگانوگرافی اگر فایلهایی روی کامپیوتر خود دارید که برای شما ارزش حیاتی دارند و در عین حال سری محسوب میشوند احتمالاً بدتان نمیآید آن را از دسترس دیگران دور نگه دارید. برای مخفیسازی فایلها راههای زیادی وجود دارد که یکی از سادهترین و در ابتدایی ترین آنها هیدن کردن فایل است که به راحتی قابل کشف است. یک راه دیگر هم این است که برای مخفیسازی اطلاعات خود از روشهای رمزگذاری استفاده کنید که البته این روش هم به نرمافزارهای خاصی نیاز دارد. راهحل دیگر هم این است که در فایل مورد نظرتان تغییراتی ایجاد کنید که استفاده از آن را برای افراد غیر از خودتان عملاً غیرممکن کند. البته به یاد داشته باشید که برای دسترسی به فایلهای تغییریافته و کدگذاری شده نیاز است از نرمافزارهای مربوطه استفاده کنید که آن هم خودش داستانی است، چرا که اگر این نرمافزارها از روی کامپیوترتان کشف بشوند همه برنامهها بهم خواهد ریخت . یکی از بهترین و در عین حال سادهترین راهها برای این کار، پنهان کردن فایلها پشت عکس است. در این روش شما هر تعداد فایل را که میخواهید میتوانید پشت یک عکس پنهان کنید. این راهحل در عین آنکه راهحل امنی است، مخصوصاً زمانی به کار میآید که حوصله به کارگیری روشهای فنی و پیچیده را ندارید یا ابزار انجام آن در اختیار شما نیست. ۱-۳ روش انجام کار: برای این کار به برنامه WinRAR نیاز داریم. اگر این برنامه را ندارید آنرا دانلود کنید. حالا مرحله به مرحله شیوه کار را توضیح میدهم:

copy/b aks. JPG+film.rar new- aks.jpg همانطور که مشخص است اسم فرضی فایل عکس مورد نظر aks است و اسم فرضی فایل زیپ شده film است. اسم عکس جدید هم که ساخته خواهد شد و فایل زیپ شده درون آن پنهان میشود به عنوان مثال new-aks است. حالا عملیات با موفقیت تمام شده است و فایل مورد نظر ایجاد گردیده . به این ترتیب شما با کلیک کردن روی فایل جدید ساخته یک عکس را مشاهده میکنید در حالی که این فایل فقط عکس نیست بلکه محتوای اطلاعات دیگری هم هست که شما درون آن پنهان گردید. اگر میخواهید مخفی کاریتان خودتان را تست کنید. حجم فایل عکس را چک کنید. قاعدتاً حجم عکس ایجاد شده (new-aks) یعنی برابر است با حجم فایل عکس قدیمی و فایل زیپ شده. چطور به محتویات فایل جدید ایجاد شده دسترسی پیدا کنیم؟ دسترسی به محتویات فایل جدید هم خیلی ساده است. فقط کافی است که پسوند فایل عکس جدید ایجاد شده را از jpg به rar تغییر دهید و با کلیک راست و انتخاب گزینه extract files محتویات آن را در فولدری که به همین نام ایجاد میشود مشاهده کنید. برای احتیاط بیشتر جهت اینکه اگر فایل شما در دسترس دیگران قرار گرفت و به آن نفوذ پیدا کردند می توانید برای فایل rar خود پسورد قرار دهید تا هنگام extract کردن فایل rar نتوانند براحتی به محتویات فولدر شما دسترسی پیدا کنند . – البته روشهای پیچیدهتری هم برای مخفی کردن فایلها وجود دارد که چون پیچیده است در اینجا به آنها اشاره نکردیم. یکی از این روشها استفاده از تکنیکی است به نام استگانوگرافی (steganography). در این روش اطلاعات شما در لابلای پیکسلهای یک تصویر پنهانسازی میشود. در این شیوه شما میتوانید فایل زیپ یا ورد خودتان را رمزگذاری کرده و در یک تصویر پنهان کنید بدون این که تصویر آسیب ببیند و تغییر کند. تنها راه تشخیص این که عکس مورد نظر دستکاری شده و محتوی اطلاعات دیگری نیز هست این است که برای مقایسه به فایل قبلی دسترسی داشته باشید. فقط با مقایسه دو فایل اصلی و تغییریافته میشود فهمید که فایل جدید با قبلی فرق دارد. در این روش هیچ راهی هم برای استخراج اطلاعات فایل جدید وجود ندارد مگر این که از همان نرمافزار و رمزی استفاده کنید که اطلاعات به کمک آنها پنهان شده است. ۱-۴ نهان نگاری و اصول رمزنگاری: رمزنگاری (به انگلیسی): (Cryptography) دانشی است که به بررسی و شناخت اصول و روشهای انتقال یا ذخیره اطلاعات به صورت امن(حتی اگر مسیر انتقال اطلاعات و کانالهای ارتباطی یا محل ذخیره اطلاعات ناامن باشند) میپردازد. رمزنگاری دانش تغییر دادن متن پیام یا اطلاعات به کمک کلید رمز و با استفاده از یک الگوریتم رمز است، به صورتی که تنها شخصی که از کلید و الگوریتم مطلع است قادر به استخراج اطلاعات اصلی از اطلاعات رمز شده باشد و شخصی که از یکی یا هر دوی آنها اطلاع ندارد، نتواند به اطلاعات دسترسی پیدا کند. دانش رمزنگاری بر پایه مقدمات بسیاری از قبیل تئوری اطلاعات، نظریه اعداد و آمار بنا شده است و امروزه به طور خاص در علم مخابرات مورد بررسی و استفاده قرار میگیرد. معادل رمزنگاری در زبان انگلیسی کلمه Cryptography است، که برگرفته از لغات یونانی kryptos به مفهوم «محرمانه» و graphien به معنای «نوشتن» است. ۱-۴-۱ رمزنگاری، پنهاننگاری، کدگذاری در رمزنگاری، وجود اطلاعات یا ارسال شدن پیام به هیچ وجه مخفی نمیباشد، بلکه ذخیره اطلاعات یا ارسال پیام مشخص است، اما تنها افراد مورد نظر میتوانند اطلاعات اصلی را بازیابی کنند. بالعکس در پنهاننگاری، اصل وجود اطلاعات یا ارسال پیام محرمانه، مخفی نگاه داشته میشود و غیر از طرف ارسالکننده و طرف دریافتکننده کسی از ارسال پیام آگاه نمیشود. در رمزنگاری محتویات یک متن به صورت حرف به حرف و در بعضی موارد بیت به بیت تغییر داده میشود و هدف تغییر محتوای متن است نه تغییر ساختار زبانشناختی آن. در مقابل کدگذاری تبدیلی است که کلمهای را با یک کلمه یا نماد دیگر جایگزین میکند و ساختار زبانشناختی متن را تغییر میدهد. ریشه واژه Cryptography برگرفته از یونانی به معنای «محرمانه نوشتن متون» است. رمزنگاری پیشینه طولانی و درخشان دارد که به هزاران سال قبل برمیگردد. متخصصین رمزنگاری بین رمز و کد تمایز قائل میشوند. رمز عبارت است از تبدیل کاراکتر به کاراکتر یا بیت به بیت بدون آنکه به محتویات زبانشناختی آن پیام توجه شود. در طرف مقابل، کد تبدیلی است که کلمهای را با یک کلمه یا علامت دیگر جایگزین میکند. امروزه از کدها استفاده چندانی نمیشود اگر چه استفاده از آن پیشینه طولانی و پرسابقهای دارد. موفقترین کدهایی که تا کنون نوشته شده ابداع شدهاند توسط ارتش ایالات متحده و در خلال جنگ جهانی دوم در اقیانوس آرام به کار گرفته شد. ۱-۴-۲ اصول ششگانه کرکهف آگوست کرکهف شهرت خود را از پژوهشهای زبانشناسی و کتابهایی که در این خصوص و زبان ولاپوک نوشته بود به دست آورد. او در سال ۱۸۸۳ دو مقاله با عنوان «رمزنگاری نظامی» منتشر کرد. در این دو مقاله شش اصل اساسی وجود داشت که اصل دوم آن به عنوان یکی از قوانین رمزنگاری هنوز هم مورد استفاده دانشمندان در رمزنگاری پیشرفته است:

۱-۴-۳ رمزنگاری پیشرفته با پدید آمدن رایانهها و افزایش قدرت محاسباتی آنها، دانش رمزنگاری وارد حوزه علوم رایانه گردید و این پدیده، موجب بروز سه تغییر مهم در مسائل رمزنگاری شد:

تعاریف و اصطلاحات عناصر مهمی که در رمزنگاری مورد استفاده قرار میگیرند به شرح زیر میباشد:

پیام و اطلاعات را در حالت اصلی و قبل از تبدیل شدن به حالت رمز، متن آشکار یا اختصاراً پیام مینامند. در این حالت اطلاعات قابل فهم توسط انسان است.

به پیام و اطلاعات بعد از درآمدن به حالت رمز، گفته میشود. اطلاعات رمز شده توسط انسان قابل فهم نیست.

عملیاتی است که با استفاده از کلید رمز، پیام را به رمز تبدیل میکند.

عملیاتی است که با استفاده از کلید رمز، پیام رمز شده را به پیام اصلی باز میگرداند. از نظر ریاضی، این الگوریتم عکس الگوریتم رمز کردن است.

اطلاعاتی معمولاً عددی است که به عنوان پارامتر ورودی به الگوریتم رمز داده میشود و عملیات رمزگذاری و رمزگشایی با استفاده از آن انجام میگیرد. انواع مختلفی از کلیدهای رمز در رمزنگاری تعریف و استفاده میشود. رمزنگاری دانش گستردهای است که کاربردهای متنوعی دارد. در این حوزه وسیع، تعاریف زیر از اهمیت ویژهای برخوردار هستند: سرویس رمزنگاری به طور کلی، سرویس رمزنگاری، به قابلیت و امکانی اطلاق میشود که بر اساس فنون رمزگذاری حاصل میگردد. قبل از ورود رایانهها به حوزه رمزنگاری، تقریباً کاربرد رمزنگاری محدود به رمز کردن پیام و پنهان کردن مفاد آن میشده است. اما در رمزنگاری پیشرفته سرویسهای مختلفی از جمله موارد زیر ارائه گردیده است:

ارسال یا ذخیره اطلاعات به نحوی که تنها افراد مجاز بتوانند از محتوای آن مطلع شوند، که همان سرویس اصلی و اولیه پنهان کردن مفاد پیام است.

به معنای ایجاد اطمینان از صحت اطلاعات و عدم تغییر محتوای اولیه آن در حین ارسال است. تغییر محتوای اولیه اطلاعات ممکن است به صورت اتفاقی (در اثر مشکلات مسیر ارسال) و یا به صورت عمدی باشد.

به معنای تشخیص و ایجاد اطمینان از هویت ارسالکننده اطلاعات و عدم امکان جعل هویت افراد میباشد.

به این معنی است که ارسالکننده اطلاعات نتواند در آینده ارسال آن را انکار یا مفاد آن را تکذیب نماید. چهار مورد بالا، سرویسهای اصلی رمزنگاری تلقی میشوند و دیگر اهداف و سرویسهای رمزنگاری، با ترکیب چهار مورد بالا قابل حصول میباشند. این سرویسها مفاهیم جامعی هستند و میتوانند برای کاربردهای مختلف پیادهسازی و استفاده شوند. به عنوان مثال سرویس اصالت محتوا هم در معاملات تجاری اهمیت دارد و هم در مسائل نظامی و سیاسی مورد استفاده قرار میگیرد. برای ارائه کردن هر یک از سرویسهای رمزنگاری، بسته به نوع کاربرد، از پروتکلهای مختلف رمزنگاری استفاده میشود. ۱-۵ پروتکل رمزنگاری به طور کلی، یک پروتکل رمزنگاری، مجموعهای از قواعد و روابط ریاضی است که چگونگی ترکیب کردن الگوریتمهای رمزنگاری و استفاده از آنها به منظور ارائه یک سرویس رمزنگاری خاص در یک کاربرد خاص را فراهم میسازد. معمولاً یک پروتکل رمزنگاری مشخص میکند که:

به عنوان مثال میتوان به پروتکل تبادل کلید دیفی- هلمن برایایجاد و تبادل کلید رمز مشترک بین دو طرف اشاره نمود. ۱-۵-۱ الگوریتم رمزنگاری الگوریتم رمزنگاری، به هر الگوریتم یا تابع ریاضی گفته میشود که به علت دارا بودن خواص مورد نیاز در رمزنگاری، در پروتکلهای رمزنگاری مورد استفاده قرار گیرد. اصطلاح الگوریتم رمزنگاری یک مفهوم جامع است و لازم نیست هر الگوریتم از این دسته، به طور مستقیم برای رمزگذاری اطلاعات مورد استفاده قرار گیرد، بلکه صرفاً وجود کاربرد مربوط به رمزنگاری مد نظر است. در گذشته سازمانها و شرکتهایی که نیاز به رمزگذاری یا سرویسهای دیگر رمزنگاری داشتند، الگوریتم رمزنگاری منحصر به فردی را طراحی مینمودند. به مرور زمان مشخص گردید که گاهی ضعفهای امنیتی بزرگی در این الگوریتمها وجود دارد که موجب سهولت شکسته شدن رمز میشود. به همین دلیل امروزه رمزنگاری مبتنی بر پنهان نگاه داشتن الگوریتم رمزنگاری منسوخ شده است و در روشهای جدید رمزنگاری، فرض بر این است که اطلاعات کامل الگوریتم رمزنگاری منتشر شده است و آنچه پنهان است فقط کلید رمز است. بنابراین تمام امنیت حاصل شده از الگوریتمها و پروتکلهای رمزنگاری استاندارد، متکی به امنیت و پنهان ماندن کلید رمز است و جزییات کامل این الگوریتمها و پروتکلها برای عموم منتشر میگردد. بر مبنای تعریف فوق، توابع و الگوریتمهای مورد استفاده در رمزنگاری به دستههای کلی زیر تقسیم میشوند:

الگوریتمهای رمزنگاری بسیار متعدد هستند، اما تنها تعداد اندکی از آنها به صورت استاندارد درآمدهاند. ۱-۵-۲ رمزنگاری کلید متقارن رمزنگاری کلید متقارن یا تککلیدی، به آن دسته از الگوریتمها، پروتکلها و سیستمهای رمزنگاری گفته میشود که در آن هر دو طرف رد و بدل اطلاعات از یک کلید رمز یکسان برای عملیات رمزگذاری و رمزگشایی استفاده میکنند. در این قبیل سیستمها، یا کلیدهای رمزگذاری و رمزگشایی یکسان هستند و یا با رابطهای بسیار ساده از یکدیگر قابل استخراج میباشند و رمزگذاری و رمزگشایی اطلاعات نیز دو فرآیند معکوس یکدیگر میباشند. واضح است که در این نوع از رمزنگاری، باید یک کلید رمز مشترک بین دو طرف تعریف گردد. چون کلید رمز باید کاملاً محرمانه باقی بماند، برای ایجاد و رد و بدل کلید رمز مشترک باید از کانال امن استفاده نمود یا از روشهای رمزنگاری نامتقارن استفاده کرد. نیاز به وجود یک کلید رمز به ازای هر دو نفر درگیر در رمزنگاری متقارن، موجب بروز مشکلاتی در مدیریت کلیدهای رمز میگردد. ۱-۵-۳ رمزنگاری کلید نامتقارن رمزنگاری کلید نامتقارن، در ابتدا با هدف حل مشکل انتقال کلید در روش متقارن و در قالب پروتکل تبادل کلید دیفی- هلمن پیشنهاد شد. در این نوع از رمزنگاری، به جای یک کلید مشترک، از یک زوج کلید به نامهای کلید عمومی و کلید خصوصی استفاده میشود. کلید خصوصی تنها در اختیار دارنده آن قرار دارد و امنیت رمزنگاری به محرمانه بودن کلید خصوصی بستگی دارد. کلید عمومی در اختیار کلیه کسانی که با دارنده آن در ارتباط هستند قرار داده میشود. به مرور زمان، به غیر از حل مشکل انتقال کلید در روش متقارن، کاربردهای متعددی برای این نوع از رمزنگاری مطرح گردیده است. در سیستمهای رمزنگاری نامتقارن، بسته به کاربرد و پروتکل مورد نظر، گاهی از کلید عمومی برای رمزگذاری و از کلید خصوصی برای رمزگشایی استفاده میشود و گاهی نیز، بر عکس، کلید خصوصی برای رمزگذاری و کلید عمومی برای رمزگشایی به کار میرود. دو کلید عمومی و خصوصی با یکدیگر متفاوت هستند و با استفاده از روابط خاص ریاضی محاسبه میگردند. رابطه ریاضی بین این دو کلید به گونهای است که کشف کلید خصوصی با در اختیار داشتن کلید عمومی، عملاً ناممکن است. ۱-۵-۴ مقایسه رمزنگاری کلید متقارن و کلید نامتقارن اصولاً رمزنگاری کلید متقارن و کلید نامتقارن دارای دو ماهیت متفاوت هستند و کاربردهای متفاوتی نیز دارند. بنابراین مقایسه این دو نوع رمزنگاری بدون توجه به کاربرد و سیستم مورد نظر کار دقیقی نخواهد بود. اما اگر معیار مقایسه، به طور خاص، حجم و زمان محاسبات مورد نیاز باشد، باید گفت که با در نظر گرفتن مقیاس امنیتی معادل، الگوریتمهای رمزنگاری متقارن خیلی سریعتر از الگوریتمهای رمزنگاری نامتقارن میباشند. ۱-۶ تجزیه و تحلیل رمز تجزیه و تحلیل رمز یا شکستن رمز، به کلیه اقدامات مبتنی بر اصول ریاضی و علمی اطلاق میگردد که هدف آن از بین بردن امنیت رمزنگاری و در نهایت باز کردن رمز و دستیابی به اطلاعات اصلی باشد. در تجزیه و تحلیل رمز، سعی میشود تا با بررسی جزئیات مربوط به الگوریتم رمز و یا پروتکل رمزنگاری مورد استفاده و به کار گرفتن هرگونه اطلاعات جانبی موجود، ضعفهای امنیتی احتمالی موجود در سیستم رمزنگاری یافته شود و از این طریق به نحوی کلید رمز به دست آمده و یا محتوای اطلاعات رمز شده استخراج گردد. تجزیه و تحلیل رمز، گاهی به منظور شکستن امنیت یک سیستم رمزنگاری و به عنوان خرابکاری و یک فعالیت ضدامنیتی انجام میشود و گاهی هم به منظور ارزیابی یک پروتکل یا الگوریتم رمزنگاری و برای کشف ضعفها و آسیبپذیریهای احتمالی آن صورت میپذیرد. به همین دلیل، تجزیه و تحلیل رمز، ذاتاً یک فعالیت خصومتآمیز به حساب نمیآید؛ اما معمولاً قسمت ارزیابی و کشف آسیبپذیری را به عنوان جزیی از عملیات لازم و ضروری در هنگام طراحی الگوریتمها و پروتکلهای جدید به حساب میآورند و در نتیجه تجزیه و تحلیل رمز بیشتر فعالیتهای خرابکارانه و ضدامنیتی را به ذهن متبادر میسازد. با توجه به همین مطلب از اصطلاح حملات تحلیل رمز برای اشاره به چنین فعالیتهایی استفاده میشود. تحلیل رمز، در اصل اشاره به بررسی ریاضی الگوریتم (یا پروتکل) و کشف ضعفهای احتمالی آن دارد؛ اما در خیلی از موارد فعالیت خرابکارانه، به جای اصول و مبنای ریاضی، به بررسی یک پیادهسازی خاص آن الگوریتم (یا پروتکل) در یک کاربرد خاص میپردازد و با استفاده از امکانات مختلف سعی در شکستن رمز و یافتن کلید رمز مینماید. به این دسته از اقدامات خرابکارانه، حملات جانبی گفته میشود. ۱-۷ رمزهای جانشینی در رمزنگاری جانشینی هر حرف یا گروهی از حروف با یک حرف یا گروهی دیگر از حروف جابجا میشوند تا شکل پیام به هم بریزد. یکی از قدیمیترین رمزهای شناختهشده روش رمزنگاری سزار است که ابداع آن به ژولیوس سزار نسبت داده میشود. در این روش حرف a به d تبدیل میشود b به c، e به f و به همین ترتیب تا z که با حروف c جایگزین میشوند. ۱-۸ افزونگی اولین اصل آن است که تمام پیامهای رمز شده باید شامل مقداری «افزونگی» [دادههای زائد] باشند. به عبارت دیگر لزومی ندارد که اطلاعات واقعی به همانگونه که هستند رمز و ارسال شوند. یک مثال میتواند به فهم دلیل این نیاز کمک کند. فرض کنید یک شرکت به نام TCP با ۶۰۰۰۰ کالا از طریق سیستم پست الکترونیکی سفارش خرید میپذیرد. برنامهنویسان شرکت TCP به خیال آن که برنامههای مؤثر و کارآمدی مینویسند پیامهای سفارش کالا را مشتمل بر ۱۶ بایت نام مشتری و به دنبال ان سه بایت فیلد داده (شامل یک بایت برای تعداد کالا و دو بایت برای شماره کالا) در نظر میگیرد که سه بایت آخر توسط یک کلید بسیار طولانی رمزنگاری میشود و این کلید را فقط مشتری و شرکت TCP میداند. ۱-۹ تازگی پیامها دومین اصل اساسی در رمزنگاری آن است که باید محاسباتی صورت بگیرد تا مطمئن شویم هر پیام دریافتی تازه و جدید است یا به عبارتی اخیراً فرستاده شده است. این بررسی برای جلوگیری از ارسال مجدد پیامهای قدیمی توسط یک اخلالگر فعال الزامی است اگر چنین بررسیهایی انجام نشود کارمند اخراجی ما قادر است با ایجاد یک انشعاب مخفی از خط تلفن پیامهای معتبری را که قبلاً ارسال شده مکرراً ارسال نماید، حتی اگر نداند محتوای آن چیست. راهکاری بریا ایجاد تازگی پیام یکچنین محاسبهای را میتوان با قرار دادن یک مهر زمان در پیامها پیشبینی کرد به نحوی که پیامها مثلاً برای ده ثانیه معتبر باشد گیرنده پیام میتواند آن را برای حدود ده ثانیه نگه دارد تا بتواند پیامهای جدید را با آن مقایسه کرده و نسخههای تکراری را که دارای مهر زمان هستند به عنوان پیامهای قدیمی شناخته و حذف خواهند شد. ۱-۱۰ رمزنگاری به صورت سختافزاری الگوریتمهای رمزنگاری را میتوان هم به صورت سختافزاری (به منظور سرعت بالاتر) و هم به صورت نرمافزاری (برای انعطافپذیری بیشتر) پیادهسازی کرد روشهای جانشینی و جایگشتی میتوانند با یک مدار ساده الکترونیکی پیادهسازی شوند p.box ابزاری است که برای جایگشت بیتهای یک ورودی هشت بیتی کاربرد دارد. بود با سیمبندی و برنامهریزی درونی این p.box قادر است هرگونه جایگشت بیتی را عملاً با سرعتی نزدیک به سرعت نور انجام بدهد چرا که هیچگونه محاسبهای لازم نیست و فقط تأخیر انتشار سیگنال وجود دارد. این طراحی از اصل کرکهف تبعیت میکند یعنی: حملهکننده از روش عمومی جایگشت بیتها مطلع است آن چه که او از آن خبر ندارد آن است که کدام بیت به کدام بیت نگاشته میشود کلید رمز همین است. . (فایل کامل این پروژه ۹۲ ( نود و دو ) صفحه word قابل ویرایش همراه با منابع و ماخذ می باشد.) در تمامی ساعات شبانه روز >> پرداخت آنلاین و دانلود آنی فایل پس از پرداخت.

|

||

توجه مهم :

*دوست عزیز در صورت نداشتن رمز پویا یا قطع بودن درگاه بانکی ، لطفا نام پروژه درخواستی خود را جهت هماهنگی برای دریافت شماره کارت واریزی و دریافت لینک دانلود، به واتساپ پشتیبانی سایت ۰۹۳۹۲۷۶۱۶۳۰ ارسال کنید *(از ساعت ۸ الی ۲۳)

:

:

دیدگاهتان را بنویسید